任务 4:向服务器程序注入恶意代码

Section outline

-

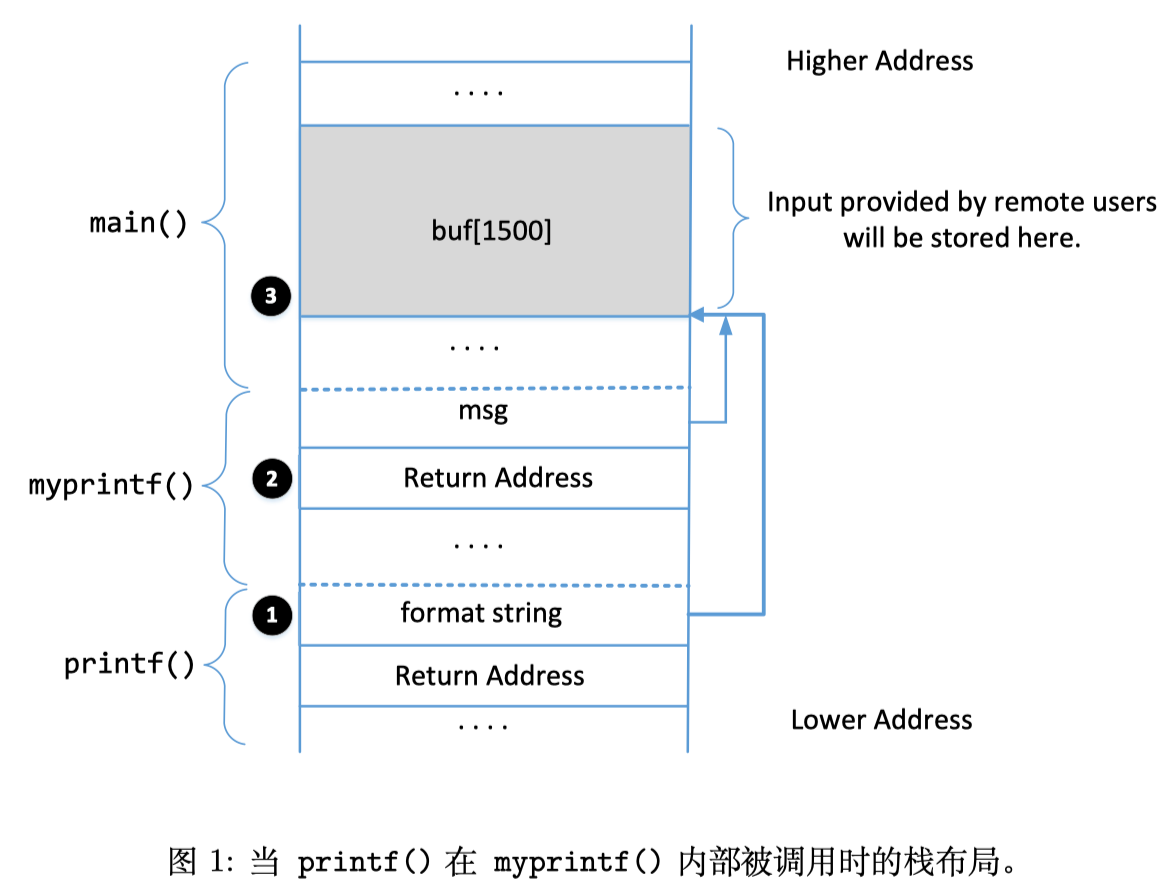

现在我们准备去实现这次攻击的终极目标,代码注入。我们希望能够注入一段二进制格式的恶意代码到服务器的内存中,然后使用格式化字符串漏洞修改函数的返回地址字段。当函数返回时,它可以跳转到我们注入的代码。此任务中用的技术与前一个任务相似:它们都修改了内存中的一个4字节数字。前一个任务修改了 target 变量,而这个任务修改了函数的返回地址字段。学生需要根据服务器打印出的信息计算出返回地址字段的地址。