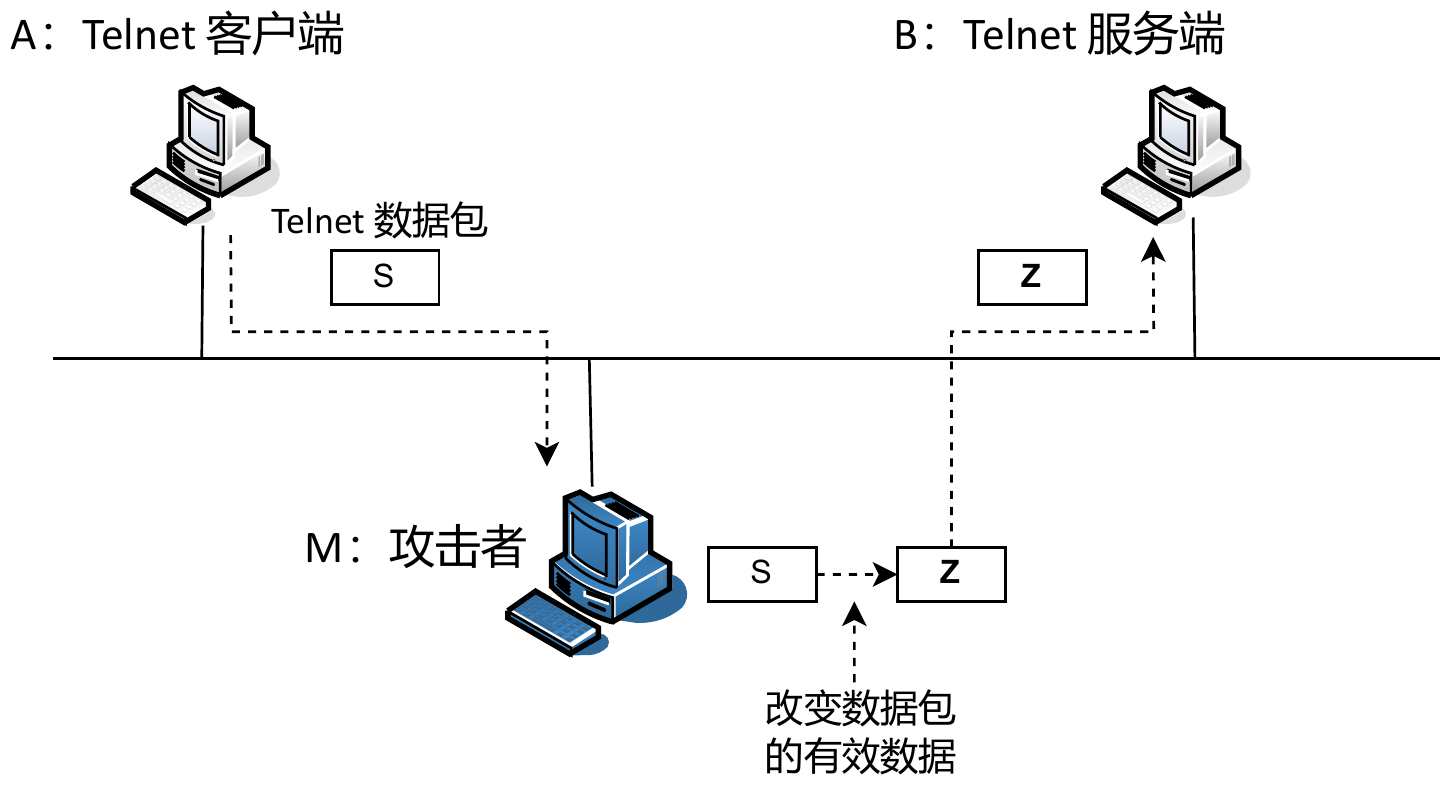

ARP 缓存中毒攻击实验

章节大纲

-

-

Labsetup.zip 文件 ZIP

把 zip 文件下载到 VM 里, 然后用 unzip 命令解压缩。

-

-

你需要提交一份带有截图的详细实验报告来描述你所做的工作和你观察到的现象。你还需要对一些有趣或令人惊讶的观察结果进行解释。请同时列出重要的代码段并附上解释。只是简单地附上代码不加以解释不会获得学分。实验报告的提交方式会由你的老师进行具体安排。